.: فراتر از امنیت :.

وبلاگ تخصصی ترفند های امنیتی سایبری - در حال راه اندازی.: فراتر از امنیت :.

وبلاگ تخصصی ترفند های امنیتی سایبری - در حال راه اندازیآیا شنود امکان پذیر است؟ چگونه ایمیل ها را رمز نگاری کنیم؟

حقوق تصویر: Dreamstime

اما در صورتی که قصد شنود ایمیل به صورت دسته جمعی را داشته باشد باید روشی برای جدا سازی ایمیل هایی که میخواهد شنود کند با آنهایی که نمی خواهد شنود کند داشته باشد. زیرا میلیون ها ایمیل در روز در این سرور ها رد و بدل می شود و کنترل این حجم ایمیل عملآ امکان پذیر نیست. برای این کار نرم افزار های مخصوص باید از میان میلیارد ها packet ای که ارسال و دریافت می شود آنهایی که به درد می خورد را جدا سازی کند و در متن ایمیل دنبال کلمات کلیدی خاصی که از قبل مشخص شده بگردد.

حال اگر ایمیل ها به صورت ساده یا plain text ارسال نشده باشند (که نمی شوند) ایمیل ها ابتدا باید رمزگشایی شده و سپس متن آنها مورد جستجو برای یافتن کلمات کلیدی قرار بگیرد. اگر برنامه آن ایمیل را مشکوک تشخیص داد آن ایمیل اصطلاحآ flag می شود، یعنی نشانه گذاری می شود برای اینکه یک «انسان» (!) آن را بررسی کند.

بر فرض اینکه تا اینجای کار به سادگی و خوبی انجام شود، از اینجا به بعد تازه باید صاحب آن آدرس ایمیل شناسایی شود که خود فرایندی بسیار دشوار و وقت گیر است.

نکته اینجا است که انجام مراحل بالا که توضیح داده شد حتی برای فقط یک ایمیل ارسال شده کاری بسیار دشوار، هزینه بر و وقت گیر است. در نتیجه امکان انجام آن در مقیاس بالا عملآ وجود ندارد.

در انتها خوب است بدانید که تمام تکنولوژی هایی که ما امروزه از آنها استفاده می کنیم سال ها قبل طراحی، تهیه و تنظیم شده اند و همیشه قبل از ارائه یک تکنولوژی برای دسترسی عموم ابر قدرت های دنیا که آن تکنولوژی را ابداع کرده اند راه چاره ای برای خودشان در جایی مخفی می کنند که تا زمان منسوخ شدن آن تکنولوژی کسی از آن خبر دار نمی شود. این را گفتم که بدانید از نظر تئوری قطعآ امکان شنود و شکستن خیلی از الگوریتم های رمزنگاری و راه های امنیتی که ما از ایمن بودن آنها اطمینان داریم وجود دارد و این «ایمنی» ایمنی نسبی است چون «عموم» راه نفوذ به آن را نمی داند پس برای استفاده عموم مناسب و ایمن است. اما انجام این فرایند رمزگشایی در مقیاس بزرگ معقول و عملی نیست.

قبل از هر چیز، استفاده از جیمیل را به شما توصیه می کنم. اگر آدرس جیمیل ندارید می توانید همین الان از اینجا یکی برای خودتان بسازید.

مشاهده کامل این مطلب در ادامه مطلب

ادامه مطلب ...نحوه شناسایی وبلاگ و سایتهای مشکوک به الوده

و شما هرگز نباید باور داشته باشید

که با داشتن انتی ویروس سیستم شما امنه بلکه سیستم شما ممکنه با مراجعه

شما به یک سایت که در پشت ان کد و برنامه مخرب به دلایل مختلف گذاشته شده

است مورد حمله قرار گیرد و انتی ویروس شما هم هیچ عکس العملی نشان ندهد

و شما هرگز نباید باور داشته باشید

که با داشتن انتی ویروس سیستم شما امنه بلکه سیستم شما ممکنه با مراجعه

شما به یک سایت که در پشت ان کد و برنامه مخرب به دلایل مختلف گذاشته شده

است مورد حمله قرار گیرد و انتی ویروس شما هم هیچ عکس العملی نشان ندهد

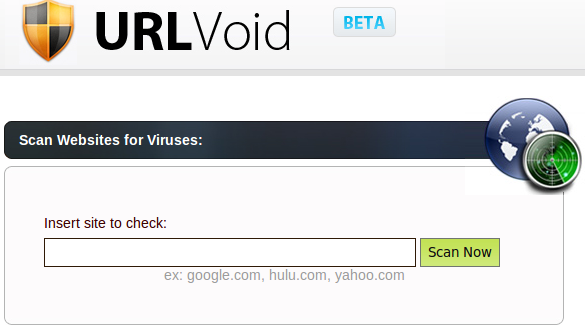

بنابراین بهتر است قبل از مشاهده

سایتهای مشکوک، ابتدا آنها را توسط چندین آنتیویروس قوی

اسکن کنیم.برای این کار فقط کافیه ادرس سایت مشکوک مورد نظر را به URLvoid

دهید تا در عرض چند ثانیه سایت مشکوک شما توسط ۱۰ آنتیویروس آنلاین قوی

مورد بررسی قرار داده و نتیجه را به شما گزارش دهد

بنابراین بهتر است قبل از مشاهده

سایتهای مشکوک، ابتدا آنها را توسط چندین آنتیویروس قوی

اسکن کنیم.برای این کار فقط کافیه ادرس سایت مشکوک مورد نظر را به URLvoid

دهید تا در عرض چند ثانیه سایت مشکوک شما توسط ۱۰ آنتیویروس آنلاین قوی

مورد بررسی قرار داده و نتیجه را به شما گزارش دهد

* در این پست همچنین سایت هایی با

امکانات زیر نیز معرفی میشود.

Software

سرقت پیشرفته اطلاعات که شما انرا نمیدانید / قسمت دوم

در مطلب قبل به اصول پایه حمله «دسکتاپ فیشینگ» پرداختیم. باید بگم بازتاب خوانندگان فوق العاده بود و از تمام کسانی که با نظرشان ابراز علاقه کردند تشکر می کنم. این کمک می کنه بفهمم زنگ زنگوله را چه وری باید بزنم! همان طور که قول داده بودم در این مطلب بیشتر وارد جزئیات میشیم پس ادامه را با دقت دنبال کنید

توجه: این مطلب صرفآ جهت مقاصد آموزشی نوشته شده است و مسئولیت هر نوع استفاده از این محتوا به عهده خواننده است.

گفتیم اول باید اون فایل hosts را تغییر بدیم، اما چطوری؟این کار (اعمال تغییرات روی فایل های قربانی) خودش یک زیرشاخه عظیم در بحث امنیت هست و صد ها روش و تکنیک مختلف برایش وجود داره و هر نوع آسیب پذیری که به شما اجازه بده اون فایل را تغییر بدید می تونه مناسب باشه، حالا از یک ماکرو اکسل گرفته تا یک فایل bat یا self-extracting archive و… من در اینجا به چند روش جالب اشاره می کنم.

self-extracting archive: این فایل ها مثل یک مینی installer هستند و فایل ها را در آدرس هایی که می خواهید استخراج می کنند. 7zip و KGB Archiver از این فایل های می سازند اما گزینه های مورد نظر ما را WinRAR خیلی بهتر از بقیه ارائه می کند (نسخه امتحانی کافیه). راهنمای تصویری؟

نکته: می توانید با استفاده از Binder ها آرشیو را با یک فایل اجرایی دیگه (مثلآ setup یک بازی) ادغام کنید.

رونویسی فایل با Installer: برنامه های زیادی نظیر Inno Setup و Install Jammer هستند که به شما این امکان را می دهند که فایل های مختلفی را روی سیستم نصب کنید. فقط کافی است یک نسخه از یک فایل hosts آلوده شده را هم به عنوان فایل جانبی برنامه ای که قرار است نصب بشود اضافه کنید و مقصد فایل را پوشه etc قرار دهید. راهنمای تصویری؟

در دو روش بالا فایل hosts با اون فایلی که شما اضافه می کنید عوض میشه در نتیجه اگر کاربری به هر دلیلی از قبل برای سایر استفاده ها چند خط به hosts اضافه کرده بوده این تغییرات از بین میره و باعث زودتر فهمیدن قربانی می شود. هر چند اکثر کاربران حتی از وجود این فایل هم با خبر نیستند.

فرمان های ویندوز: با چند دستور ساده میتونیم خطوطی که می خواهیم را به فایل hosts اضافه کنیم. کد زیر نمونه ای از Windows Batch Programming است.

خط اول، دستوراتم را فقط اجرا کن، به من نشون نده.

خط دوم و سوم، آن چه در میان گیومه ها هست را به انتهای فایل hosts اضافه کن.

اگر کد بالا را با پسوند bat ذخیره کنید یک اسکریپت کامل دارید که کاری که می خواهید را انجام میده. خوبی این روش اینه که فایل همانطور که هست باقی میمونه و خطوط ما فقط به آن اضافه میشه.

مشاهده متن کامل در ادامه مطلب

ادامه مطلب ...دسکتاپ فیشینگ، سرقت پیشرفته اطلاعات - قسمت اول

دسکتاپ فیشینگ یک روش نسبتآ جدید سرقت اطلاعات است که اکثر کاربران از آن بی اطلاع هستند. این مطلب را بیشتر از یک سال پیش می خواستم منتشر کنم که به دلایل مختلف فرصت نکردم آن را تمام کنم. امروز همچنان با تعجب می بینم که جایی در وبلاگستان فارسی به آن پرداخته نشده. در نتیجه تصمیم گرفتم خودم دست به کار شوم و کاری که باید زودتر از اینها به پایان می رساندم را تمام کنم. این در حالی است که ایرانی های فعال در حوزه امنیت کامپیوتر و شبکه با این روش به خوبی آشنا هستند اما انگار حوصله به اشتراک گذاشتن اطلاعات شان را ندارند!

فیشینگ چیه؟

فیشینگ یک تکنیک قدیمی (بیشتر از بیست

سال پیش) برای سرقت اطلاعات کاربران است که همچنان امروز هم مورد استفاده

هکر ها است. فیشینگ به زبان ساده یعنی صفحه ای شبیه صفحه لاگین یک سایت

معتبر که حاوی کدی است که آنچه شما در قسمت نام کاربری و رمز وارد می کنید

را به طور مخفیانه برای هکر می فرستد. مثلآ یک صفحه که عینآ شبیه صفحه

لاگین یاهو است با این تفاوت که وقتی روی دکمه Login کلیک می کنید اطلاعات

شما اول به طور مخفیانه برای هکر ارسال شده و سپس وارد یاهو می شوید.

حالا دسکتاپ فیشینگ چیه؟دسکتاپ فیشینگ یک مدل جدید تر از فیشینگ است که مشکلاتی که فیشینگ قدیمی دارد را ندارد. مهم ترین تفاوت دسکتاپ فیشینگ با فیشینگ معمولی این است که در دسکتاپ فیشینگ لینک صفحه ای که حاوی کد مخرب است هیچ تفاوتی با لینک سایت اصلی نخواهد داشت! یعنی کاربر مثلآ آدرس سایت را همان yahoo.com می بیند و ابدآ شک نمی کند که این فرم بتواند یک صفحه فیشینگ باشد. در حالی که در فیشینگ قدیمی صفحه فیشینگ باید در یک لینک جدا قرار داشته باشد و کاربر با کمی دقت به سادگی می تواند متوجه شود که وارد یک صفحه تقلبی شده است. مزیت دیگر دسکتاپ فیشینگ این است که نیازی به طراحی یک صفحه تقلبی جداگانه برای هر سایت نیست و با یک کد می توان تمام سایت ها را آلوده کرد.

متن کامل در ادامه مطلب

ادامه مطلب ...جایزگزین های رایگان برای ابزار ویندوز

اگر از کاربران تازه کار اینترنت و کامپیوتر هستید و با طرح هایی که موقع آهنگ گوش دادن در ویندوز مدیا پلیر ظاهر می شوند خیلی حال می کنید و به تازگی یاهو مسنجر رو کشف کرده اید و… حتمآ با خودتون می گید اینا حتمآ حالشون خرابه ولی اگر از جمله کاربران قدیمی و حرفه ای کامپیوتر هستید حتمآ حالت ویندوز زدگی رو تجربه کرده اید. اگر دچار ویندوز زدگی حاد هستید که به شدت توصیه می کنم اوبونتو رو امتحان کنید ، اگر هم ویندوز زدگی نسبی دارید می تونید از ابزار جایگزین رایگان استفاده کنید که من در زیر آنها را معرفی می کنم.

Internet Explorer = Mozilla Firefox

Mozilla Firefox

Windows Explorer =

Windows Messenger =

Windows Media Player =

Windows Media Coder = Media

Coder

Windows Firewall = Sunbelt Kerio

Windows Defender = SpyBot

Disk Cleanup = CCleaner

Image Viewer = MaxView

WordPad = AbiWord

Paint = GimpShop

Sound Recorder = Audacity

Run = Launchy

Desktop = DeskView

ShutDown = Switch

Off

Print Screen = Capture

Quick Launch = Rocket Dock

Font Viewer = Font Lister

ClipBook Viewer = ClipX

Compressed Folders = 7Zip

Disk Defragmenter = Disk Defrag

Task Switcher = TaskSwitch XP

Virtual Memory = CacheMan XP

CPU Speed = SpeedSwitch XP

Notepad =![]() Notepad Plus Plus

Notepad Plus Plus

Recycle Bin = Restoration

باید توجه کنید که اغراق در تعویض و جایگزینی این برنامه ها و نصب کردن برنامه های خیلی زیاد نه تنها به بهبود وضعیت کامپیوتر شما کمک نمی کند ، بلکه شدیدآ به آن لطمه می زند پس متعادل رفتار کنید.

Steganography یا پنهاننگاری چیست؟

سیاری از شما نوشتن با آبلیمو و آب پیاز را در کودکی تجربه کردهاید و شاید هم برای دوستان تان این تردستی را اجرا کرده باشید که با گرم کردن کاغذ نوشتهها نمایان می شدند. از قلمهای بیرنگ که استفاده کرده اید؟ قلمهایی که جوهر نامرئی دارند. نوشتههای این قلمها تنها با استفاده از نورهای مخصوص نمایش داده میشوند. برای نوشتن عبارات مخفی و سری بر روی کاغذ میتوان از این روش استفاده کرد. و تنها کسانی میتوانند نوشتهی روی آن را بخوانند که از شیوه کار آگاه بوده و چراغ مخصوص اش را داشته باشند.

اما اگر بخواهیم مشابه این عمل را در دنیای دیجیتال انجام دهیم، آن را با نام Steganography یا پنهاننگاری میشناسند. در واقع استگانوگرافی دانشی است برای پنهان کردن داده یا فایلی در فایل دیگر، بطوری که فقط افراد آگاه با ابزار لازم بتوانند به آن دست یابند.

استفاده از این روش در مواردی بسیار عالی و کاربردی است. در این مقاله به معرفی ترفندها و ابزارهایی در PC و Mac برای این کار خواهیم پرداخت. برای دانستن و استفاده از این فناوری حتماً نیاز نیست که یک جاسوس دوره دیده بینالمللی باشید! و یا اینکه با ابزار و تجهیزات خاصی کار کنید. بلکه تنها برای سرگرمی و شوخی میتوانید از این موارد در گروههای دوستانه تان استفاده کنید. با این ابزار و روشها میتوانید دادههای تان را در تصاویر، فایلهای ورد، پی دی اف و یا اچ تی ام ال پنهان کنید.

برخلاف رمزگذاری که فایل حفاظت شده را کاملاً حساس جلوه میدهد و جلب توجه می کند، این روش از ناآگاهی افراد، برای جلوگیری از دستیابی آنها به اطلاعات خاص بهره می برد. این کار شبیه پنهان کردن اشیای گرانبها در قوطی بیسکویت، داخل کابینت آشپزخانه است؛ جایی که معمولاً هیچ دزدی احتمالش را نمیدهد.

ابزارهای پنهاننگاری و بازیابی

Hide in Picture (Windows)

این نرمافزار رایگان به شما اجازه میدهد که فایلها را درون تصاویر GIF و

BMP پنهان کنید. همچنین با استفاده از آن میتوانید فایلهای پنهان شده

توسط دوستان تان را بازیابی کنید. علاوه بر آن برای افزایش ضریب امنیتی،

امکان انتخاب رمزعبور برای دادههای پنهان شده را خواهید داشت. در شکل زیر

نمایی از این نرمافزار را مشاهده میکنید.

برای دانلود آن میتوانید به اینجا مراجعه کنید.

نرمافزارهای ویندوزی دیگری هم وجود دارند، که امکان استفاده از انواع مختلف فایل را برای پوشش ظاهری اطلاعات فراهم می آورند. برای مثال wbStego میتواند اطلاعات شما را در فایلهای PDF ،HTML و همچنین Bitmap پنهان کند.

همچنین برای پنهان سازی متن در فایلهای MP3 میتوان نرمافزار mp3stego را به کار برد، که هم به صورت گرافیکی و هم در محیط داس قابل استفاده است.

در اینجا میتوانید برنامههای بیشتری جهت انجام این کار پیدا کنید.

مشاهده کامل این مطلب در ادامه مطلب

ادامه مطلب ...